Escrito por Diego Santos

Nas arquiteturas típicas dos projetos envolvendo sistemas de proteção, controle e supervisão (SPCS) existem tecnologias de hardware software que interagem para o funcionamento da rede de automação. Dessa forma, temos uma área comumente conhecida como "Tecnologia de automação". Dentre os vários dispositivos envolvidos nesse ecossistema, as IHM's ou IHC's (interface homem máquina, ou interface humano-computador) exercem um papel fundamental para supervisão e controle dos dados em tempo real.

Esse tipo de interface disponibiliza um conjunto de processos, diálogos e ações por meio dos quais um usuário humano interage com um determinado sistema. Prove design, avaliação e implementação de sistemas computadorizados interativos para o uso humano - contemplando efetividade, eficiência e satisfação ao usuário - fazem com que a tomada de decisão seja direcionada para melhor ação.

Os servidores responsáveis por essa funcionalidade são chamados de sistema "SCADA", sigla que significa "Supervisory Control and Data Acquisition".

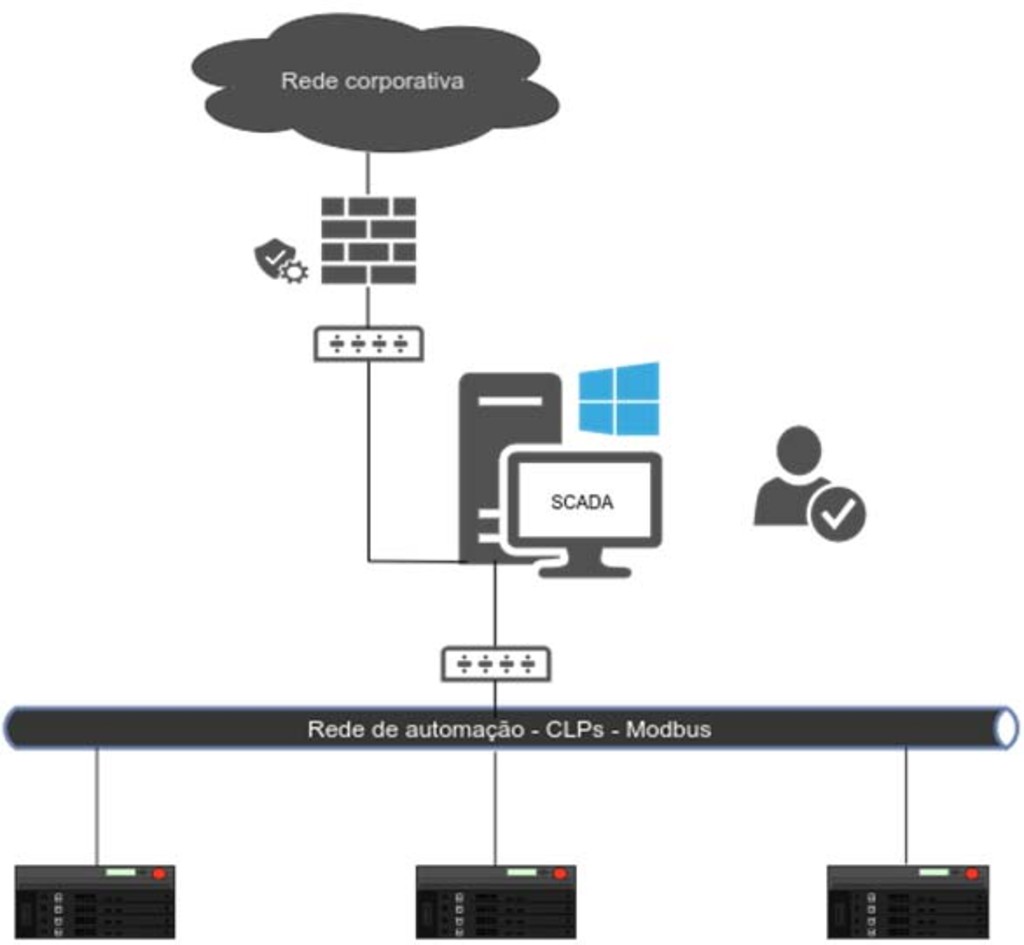

figura1: Arquitetura resumida

Existem vários tipos de sistema SCADA no mercado, muitos dos quais são embarcados em servidores com o sistema operacional "Windows". Como esse tipo de sistema deve manter-se sempre ativo e ser tolerante a falhas, muitas vezes, tornam-se obsoletos e não acompanham as evoluções ou atualizações que são importantes para a segurança e confiabilidade de um sistema operacional.

Esse tipo de ativo exerce um papel fundamental para o monitoramento e controle dos dados em tempo real. Muitas vezes, está inserido em outras redes que não se limitam às redes de automação, a exemplo das redes corporativas. Apesar de ser parte da rede de "TA", está exposto aos riscos da rede de "TI" ou ao "risco operacional humano", que deve ser levado em consideração.

Dessa forma, é extremamente importante encontrar um equilíbrio entre a manutenção e atualização dos patches de segurança e a disponibilidade do sistema, pois um sistema operacional vulnerável estará sempre exposto ao risco 'cibernético', fator que pode causar uma parada.

Estamos passando por uma transformação digital e, com a evolução da industria 4.0, a convergência entre as tecnologias de TI e TA já é uma realidade. Por isso, devemos entender os riscos a que estamos expostos, adotar boas práticas de segurança e capacitar as pessoas envolvidas nos processos.

Atualmente, estamos entrando no fim do suporte de algumas versões dos bancos de dados e dos sistemas operacionais mais utilizados nos sistemas SCADA. Devemos estar preparados para realizar as devidas migrações e atualizações necessárias para garantir a segurança e a confiabilidade de um dos ativos mais importantes das redes de automação.

WINDOWS 7 :: Fim do suporte em 14 de Janeiro de 2020;

WINDOWS SERVER 2008 & 2008 R2 :: Fim do suporte em 14 de Janeiro de 2020;

SQL SERVER 2008 & 2008 R2 :: Fim do suporte em 9 de julho de 2019.

Dentre muitas aplicações e softwares embarcados em ambientes desse tipo estão: Sistema SCADA, banco de dados, storage e servidores de backups etc.

Um exemplo de vulnerabilidade entre as versões do Windows é a BlueKeep, associada ao serviço RDP (remote desktop protocol), que afeta apenas as versões mais antigas do sistema da Microsoft (XP, W7, W7SP1, Server 2008 todos). Essa vulnerabilidade é uma falha do tipo "wormable", ou seja, ela tem a capacidade de permitir que o ataque se replique pela rede de forma semelhante aos ataques como WannaCry, NotPetya e outros surtos de ransomware. Para essa falha, a Microsoft lançou um patch de atualização e correção, porém as versões mais recentes do Windows 8.1 e 10 já estavam imunes, de acordo com a Microsoft.

É necessário entendermos os riscos a que os sistemas operacionais legados ou obsoletos estão expostos como: segurança da informação, exploração de vulnerabilidades e ataques cibernéticos, falta de patche's e atualizações do fabricante etc. Sob essa ótica, algumas boas práticas para o ambiente do sistema SCADA são:

- Instalação ou atualização do sistema operacional para versão mais atual ou recomendada com suporte ativo;

- Instalação ou atualização do Sistema SCADA para versão mais atual com suporte do fabricante;

- Remoção de programas que não fazem parte do ecossistema de automação e não são necessários para o funcionamento dos servidores;

- Gerenciamento de patches: caso um software esteja desatualizado e com suporte do fabricante, a sua atualização será avaliada levando em consideração os impactos da nova versão sob o sistema;

- A atualização ou instalação de novos programas ou softwares devem ser testados em ambiente de homologação, garantindo assim o funcionamento em ambiente de tempo real igual ou superior ao sistema em produção;

- Procedimento para restauração ou troca de hardware;

- Plano de ação para operação degradada;

- Preparação de um computador sobressalente para operação emergencial.

Essas são algumas medidas e ações básicas e essenciais em ambientes de infraestrutura crítica. Existem vários outros itens que devem ser analisados em relação à proteção e à cibersegurança em uma rede de automação. O objetivo dessa discussão é evidenciar a importância da atualização dos sistemas operacionais e o impacto na funcionalidade e na segurança do sistema SCADA.

Cibersegurança :: prevenir, detectar e responder.

Termos e definições:

- Ativos: qualquer bem tangível, ou não, que tenha valor para organização;

- Vulnerabilidade: grau de exposição de determinado sistema ou processo que possa ser explorado por uma ameaça;

- Ameaça: a forma com que a vulnerabilidade possa ser explorada;

- Controle: medida de segurança ou resposta aplicada para evitar ou mitigar determinada ameaça, podendo ser de várias naturezas. Entre elas: técnica, administrativa e legal.

- Risco: probabilidade vs impacto - evento causado por uma ameaça, podendo gerar prejuízo;

- Incidente: quando existe uma vulnerabilidade explorada por uma ameaça;

- Cyber atacantes: ataques internos e externos, podendo ser de funcionários da própria empresa ou de hackers.